Repuestas

![]()

Como se subdivide una Intranet

Como se interconectan la redes.

Harward para interconectar redes .

Protocolos para Interconectar redes.

Como se subdivide una Intranet.

Cuando las Intranets sobrepasan un cierto tamaño, o se extienden por varias localizaciones geográficas, empiezan a ser difícil manejarlas como una sola red. Para resolver el problema, la Intranet se puede subdividir en varias sub – redes, subsecciones de una Intranet que las hacen más fáciles de administrar. Para el mundo exterior, la Intranet aparece todavía como su fuera una sola red.

Si estas construyendo una Intranet y quieres que este conectada con Internet, necesitarías una dirección IP única para tu red, que será manejada por los Servicios Internic de Registro. Puedes disponer de tres clases de redes: Clase A, Clase B o Clase C. Generalmente, la clasificación de Clase A es mejor para las redes más grandes, mientras que la Clase C es mejor para las más pequeñas. Una red de Clase A puede estar compuesta de 127 redes y un total de 16.777.214 nodos en la red. Una red de Clase B puede estar compuesta de 16.383 redes y un total de 65.383 nodos. Una red de Clase C puede estar compuesta de 2.097.151 redes y 254 nodos.

Cuando se le asigna una dirección a una Intranet, se asigna los dos primeros números IP de la dirección Internet numérica (llamados el campo de la netid) y los dos números restantes(llamados el campo de la hostid) se dejan en blanco, para que la propia Intranet los pueda asignar, como 147.106.0.0. El campo de la hostid consiste en un número para una sub – red y un número de anfitrión.

Cuando una Intranet se conecta con Internet, un enrutador realiza el trabajo de enviar los paquetes desde Internet a la Intranet.

Cuando las Intranets crecen, por ejemplo, si hay un departamento ubicado en otro edificio, ciudad o país, se necesita algún método para manejar el trafico de red. Puede ser poco practico y físicamente imposible encaminar todos los datos necesarios entre muchas computadoras diferentes extendidos por un edificio o por el mundo. Se necesita crear una segunda red denominada sub – red de trabajo o sub – red.

Cada computadora en cada sub – red recibe su propia dirección IP, como en una Intranet normal. La combinación del campo de la netid el número de sub – red, y finalmente un número de anfitrión, forman la dirección IP.

El enrutador debe ir informado de que el campo de la hostid en las sub – redes tien que tratarse de modo diferente que los campos del ahostid no subdivididos, si no en así, no podrá encaminar adecuadamente los datos. Para hacer esto, se emplea una mascara de sub – red. Una mascara de Sub – red es un número de 32 bits como 255.255.0.0, que se utiliza conjuntamente con los números en el campo dela hostid. Cuando se efectúa un calculo usando la mascara de sub – red y la dirección IP, el enrutador sabe donde encamina el correo. La mascara de sub – red está incluida en los archivos de configuración de la red de los usuarios.

Como se interconectan la redes.

La interconexión de redes permite, si se puede decir así, ampliar el tamaño de una intranet. Sin embargo el término interconexión se utiliza para unir redes independientes, no para ampliar el tamaño de una.

El número de ordenadores que componen una intranet es limitado, depende de la topología elegida, (recuérdese que en la topología se define el cable a utilizar) aunque si lo único que se quisiera fuera sobrepasar el número de ordenadores conectados, podría pensarse en simplemente segmentar la intranet. Sin embargo existen otros factores a tener en cuenta.

Cuando se elige la topología que va a tener una intranet se tienen en cuenta factores, como son la densidad de tráfico que ésta debe soportar de manera habitual, el tipo de aplicaciones que van a instalarse sobre ella, la forma de trabajo que debe gestionar, etc.; esto debe hacer pensar en que, uno de los motivos por el que se crean diferentes topologías es por tanto el uso que se le va a dar a la intranet. De aquí se puede deducir que en una misma empresa puede hacerse necesaria no la instalación de una única intranet, aunque sea segmentada, sino la implantación de redes independientes, con topologías diferentes e incluso arquitecturas diferentes y que estén interconectadas.

Habitualmente la selección del tipo y los elementos físicos de una intranet, se ajusta a las necesidades que se tiene; por este motivo pueden encontrarse dentro de un mismo edificio, varias intranets con diferentes topologías, y con el tiempo pueden surgir la necesidad de interconectarlas.

Se puede ver que por diferentes razones se hace necesaria tanto la segmentación como la interconexión de intranets, y que ambos conceptos a pesar de llevar a un punto en común, parte de necesidades distintas.

Concepto de segmento

Un segmento es un bus lineal al que están conectadas varias estaciones y que termina en los extremos. Las características son:

· Cuando se tiene una red grande se divide en trozos, llamados segmentos a cada uno de ellos.

· Para interconectar varios segmentos se utilizan bridges o routers

· El rendimiento de una red aumenta al dividirla en segmentos

· A cada segmento junto a las estaciones a él conectadas se las llama subred

Segmentación: sus necesidades

Segmentar una intranet consiste en dividirla en subredes para así poder aumentar

el número de ordenadores conectados a ella y/o el rendimiento de la misma.

Cuando se segmenta una intranet, lo que se esta haciendo es crear subredes pequeñas que, por decirlo de alguna manera, se autogestionan, de forma que la comunicación entre segmentos se realiza cuando es necesario, es decir, cuando un nodo de un segmento quiere comunicarse con un nodo del otro segmento; mientras tanto cada segmento de la intranet está trabajando de forma independiente por lo que en una misma intranet se están produciendo varias comunicaciones de forma simultánea; evidentemente esto mejora el rendimiento de la intranet.

El dispositivo que se utiliza para segmentar una red debe ser inteligente ya que debe ser capaz de decidir hacia qué segmento debe enviar la información llegado a él: si hacia el mismo segmento desde el que la recibió o hacia otro segmento diferente.

Existen diferentes motivos por los que se puede hacer necesario la segmentación de una intranet, como pueden ser:

· Necesidad de sobrepasar el número de nodos que la topología permite. La limitación del numero de nodos en una intranet vienen impuesta por varios factores, como son el método de acceso al medio que se utiliza, el tipo de cable, el ancho de banda, etc.

· Mejorar el rendimiento de una intranet en la que ha aumentado el tráfico. En ocasiones, una intranet que inicialmente funciona bien, con un tiempo de repuesta aceptable, empieza a perder prestaciones; el motivo es claro: de forma paulatina se ha ido incrementando el número de comunicaciones que la intranet debe gestionar, por diferentes motivos como que los usuarios comienzan a conocer la red y la aprovechan más, o que se han ido instalando más aplicaciones.

Existen diferentes formas de paliar este problema: Una de ellas, la más drástica es cambiar algún elemento físico de la intranet: por ejemplo sustituir el cable que implementa la intranet por uno que pueda soportar velocidades mayores, cambiar las tarjetas de red por otras más rápidas, e incluso cambiar la topología empleada. Una solución menos concluyente consiste en segmentar la intranet. Dividirla estratégicamente en dos subredes, reduciendo de esta forma el tráfico en cada una de ellas. Por ejemplo, sobre una intranet inicial repartida por varias aulas de un centro, se pueden crear subredes por aula, de forma que en cada aula se mejorará el rendimiento de la red.

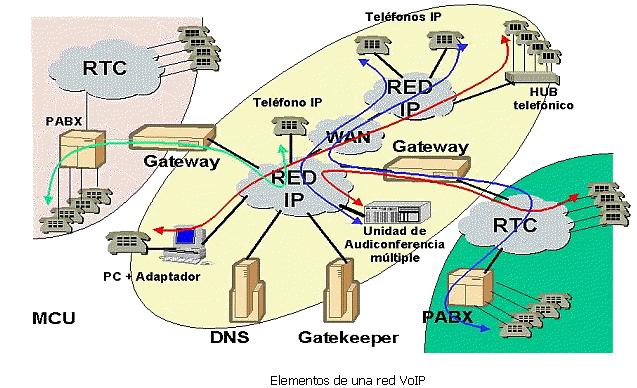

La interconexión de intranets se puede establecer a varios niveles: desde el nivel físico, a través de un dispositivo llamado hub (concentrador) hasta niveles más altos (niveles del modelo OSI) a través de dispositivos como un puente (Bridge) o un router (encaminador). La tabla siguiente muestra el nivel en el que trabajan los diferentes dispositivos.

Para la segmentación de intranets, y teniendo en cuenta que uno de los motivos por el que se realiza esta operación es mejorar el rendimiento de la red, es necesario emplear dispositivos inteligentes, como pueden ser un encaminador o un puente.

Las redes locales tienen una serie de limitaciones inherentes a su naturaleza:

· Limitaciones en el número de host.

· Limitaciones en la distancia que puede cubrir.

· Limitaciones en el número y tipo de nodos que se pueden conectar.

· Limitaciones en el acceso a los nodos.

· Limitaciones en la comunicación con los usuarios.

Para resolver estos problemas se utilizan soluciones de dos naturalezas: software y hardware:

· Elementos de interconexión.

· Software de servicios.

De forma genérica existen varias maneras de ampliar las intranets:

· Hubs: Para unir hosts dentro de una red.

· Repetidores: conexión a nivel físico, en el mismo segmento.

· Bridges: Conexión a nivel de enlace entre dos segmentos (iguales o distintos).

· Routers: Conexión a nivel de red.

· Gateways: Conexión a nivel de presentación, entre dos redes distintas.

Harward para interconectar redes .

HUBS (CONCENTRADORES)

Dispositivo que interconecta host dentro de

una red. Es el dispositivo de interconexión más simple que existe. Sus

principales características son:

· Se trata de un armario de conexiones donde se centralizan todas las conexiones de una red, es decir un dispositivo con muchos puertos de entrada y salida.

· No tiene ninguna función aparte de centralizar conexiones.

· Se suelen utilizar para implementar topologías en estrella física, pero funcionando como un anillo o como un bus lógico.

Hubs activos: permiten conectar nodos a distancias de hasta 609 metros, suelen tener entre 8 y 12 puertos y realizan funciones de amplificación y repetición de la señal. Los más complejos además realizan estadísticas.

Hubs pasivos: son simples armarios de conexiones. Permiten conectar nodos a distancias de hasta 30 metros. Generalmente suelen tener entre 8 y 12 puertos.

REPETIDORES

Sus principales características son:

· Conectan a nivel físico dos intranets, o dos segmentos de intranet. Hay que tener en cuenta que cuando la distancia entre dos host es grande , la señal que viaja por la línea se atenúa y hay que regenerarla.

· Permiten resolver problemas de limitación de distancias en un segmento de intranet.

· Se trata de un dispositivo que únicamente repite la señal transmitida evitando su atenuación; de esta forma se puede ampliar la longitud del cable que soporta la red.

· Al trabajar al nivel más bajo de la pila de protocolos obliga a que:

* Los dos segmentos que interconecta tenga el mismo acceso al medio y trabajen con los mismos protocolos.

* Los dos segmentos tengan la misma dirección de red.

Entrada de la señal atenuada Salida de la señal regenerada

BRIDGES

(PUENTES)

Sus principales características son:

· Son dispositivos que ayudan a resolver el problema de limitación de distancias, junto con el problema de limitación del número de nodos de una red.

· Trabajan al nivel de enlace del modelo OSI, por lo que pueden interconectar redes que cumplan las normas del modelo 802 (3, 4 y 5). Si los protocolos por encima de estos niveles son diferentes en ambas redes, el puente no es consciente, y por tanto no puede resolver los problemas que puedan presentársele.

· Se utilizan para:

* Ampliar la extensión de la red, o el número de nodos que la constituyen.

* Reducir la carga en una red con mucho tráfico, uniendo segmentos diferentes de una misma red.

* Unir redes con la misma topología y método de acceso al medio, o diferentes.

* Cuando un puente une redes exactamente iguales, su función se reduce exclusivamente a direccionar el paquete hacia la subred destino.

* Cuando un puente une redes diferentes, debe realizar funciones de traducción entre las tramas de una topología a otra.

· Cada segmento de red, o red interconectada con un puente, tiene una dirección de red diferente.

· Los puentes no entienden de direcciones IP, ya que trabajan en otro nivel.

· Los puentes realizan las siguientes funciones:

* Reenvio de tramas: constituye una forma de filtrado. Un puente solo reenvía a un segmento a aquellos paquetes cuya dirección de red lo requiera, no traspasando el puente los paquetes que vayan dirigidos a nodos locales a un segmento. Por tanto, cuando un paquete llega a un puente, éste examina la dirección física destino contenida en él, determinado así si el paquete debe atravesar el puente o no.

* Técnicas de aprendizaje: los puentes construyen tablas de dirección que describen las rutas, bien sea mediante el examen del flujo de los paquetes (puenteado transparente) o bien con la obtención de la información de los “paquetes exploradores” (encaminamiento fuente) que han aprendido durante sus viajes la topología de la red.

· Los primeros puentes requerían que los gestores de la red introdujeran a mano las tablas de dirección.

· Los puentes trabajan con direcciones físicas

Segmentación del tráfico de red. Un bridge puede segmentar el tráfico mediante su tabla de encaminamiento. Un equipo en el segmento 1 (origen), envía datos a otro equipo (destino) también localizado en el segmento 1. Si la dirección de destino está en la tabla de encaminamiento, el bridge puede determinar que el equipo destino está también en el segmento 1. Dado que los equipos origen y destino están en el mismo segmento 1, se tiene que el paquete no se reenvía a través del bridge al segmento 2

ROUTER (ENCAMINADOR)

Sus principales características son:

· Es como un puente incorporando características avanzadas.

· Trabajan a nivel de red del modelo OSI, por tanto trabajan con direcciones IP.

· Un router es dependiente del protocolo.

· Permite conectar redes de área local y de área extensa.

· Habitualmente se utilizan para conectar una red de área local a una red de área extensa.

· Son capaces de elegir la ruta más eficiente que debe seguir un paquete en el momento de recibirlo.

· La forma que tienen de funcionar es la siguiente.

* Cuando llega un paquete al router, éste examina la dirección destino y lo envía hacia allí a través de una ruta predeterminada.

* Si la dirección destino pertenece a una de las redes que el router interconecta, entonces envía el paquete directamente a ella; en otro caso enviará el paquete a otro router más próximo a la dirección destino.

* Para saber el camino por el que el router debe enviar un paquete recibido, examina sus propias tablas de encaminamiento.

· Existen routers multiprotocolo que son capaces de interconectar redes que funcionan con distintos protocolos; para ello incorporan un software que pasa un paquete de un protocolo a otro, aunque no son soportados todos los protocolos.

· Cada segmento de red conectado a través de un router tiene una dirección de red diferente.

GATEWAYS (PASARELAS)

Sus características principales son:

· Se trata de un ordenador u otro dispositivo que interconecta redes radicalmente distintas.

· Trabaja al nivel de aplicación del modelo OSI.

· Cuando se habla de pasarelas a nivel de redes de área local, en realidad se está hablando de routers.

· Son capaces de traducir información de una aplicación a otra, como por ejemplo las pasarelas de correo electrónico.

Protocolos

Establecen una descripción formal de los

formatos que deberán presentar los mensajes para poder ser intercambiados por

equipos de cómputo; además definen las reglas que ellos deben

seguir para lograrlo

Los protocolos están presentes en todas las etapas necesarias para establecer una comunicación entre equipos de cómputo, desde aquellas de más bajo nivel (e.g. la transmisión de flujos de bits a un medio físico) hasta aquellas de más alto nivel (e.g. el compartir o transferir información desde una computadora a otra en la red).

Tomando al modelo OSI (Open Systems Interconection) como referencia podemos afirmar que para cada capa o nivel que él define existen uno o más protocolos interactuando. Los protocolos son entre pares (peer-to-peer), es decir, un protocolo de algún nivel dialoga con el protocolo del mismo nivel en la computadora remota.

En 1973, la Agencia de Proyectos de Investigación Avanzada para la Defensa (DARPA), de los Estados Unidos, inició un programa para la investigación de tecnologías que permitieran la transmisión de paquetes de información entre redes de diferentes tipos y características. El proyecto tenía por objetivo la interconexión de redes, por lo que se le denominó "Internetting", y a la familia de redes de computadoras que surgió de esta investigación se le denominó "Internet". Los protocolos desarrollados se denominaron el Conjunto de Protocolos TCP/IP, que surgieron de dos conjuntos previamente desarrollados; los Protocolos de Control de Transmisión (Transmition Control Protocol) e Internet (Internet Protocol).

| Conjunto de Protocolos TCP/IP Su relación con el Modelo OSI |

|---|

|

En la actualidad, las funciones propias de una red de computadoras pueden ser divididas en las siete capas propuestas por ISO para su modelo de sistemas abiertos (OSI). Sin embargo la implantación real de una arquitectura puede diferir de este modelo. Las arquitecturas basadas en TCP/IP proponen cuatro capas en las que las funciones de las capas de Sesión y Presentación son responsabilidad de la capa de Aplicación y las capas de Liga de Datos y Física son vistas como la capa de Interface a la Red. Por tal motivo para TCP/IP sólo existen las capas Interface de Red, la de Intercomunicación en Red, la de Transporte y la de Aplicación. Como puede verse TCP/IP presupone independencia del medio físico de comunicación, sin embargo existen estándares bien definidos a los nivel de Liga de Datos y Físico que proveen mecanismos de acceso a los diferentes medios y que en el modelo TCP/IP deben considerarse la capa de Interface de Red; siendo los más usuales el proyecto IEEE802, Ethernet, Token Ring y FDDI.

| Modelo de capas de TCP/IP |

|---|

| Descripción del Modelo de Capas de TCP/IP | |

| Capa de Aplicación. | Invoca programas que acceden servicios en la red. Interactuan con uno o más protocolos de transporte para enviar o recibir datos, en forma de mensajes o bien en forma de flujos de bytes. |

| Capa de Transporte. | Provee comunicación extremo a extremo desde un programa de aplicación a otro. Regula el flujo de información. Puede proveer un transporte confiable asegurándose que los datos lleguen sin errores y en la secuencia correcta. Coordina a múltiples aplicaciones que se encuentren interactuando con la red simultáneamente de tal manera que los datos que envíe una aplicación sean recibidos correctamente por la aplicación remota, esto lo hace añadiendo identificadores de cada una de las aplicaciones. Realiza además una verificación por suma, para asegurar que la información no sufrió alteraciones durante su transmisión. |

| Capa Internet. | Controla la comunicación entre un equipo y otro, decide qué rutas deben seguir los paquetes de información para alcanzar su destino. Conforma los paquetes IP que será enviados por la capa inferior. Desencapsula los paquetes recibidos pasando a la capa superior la información dirigida a una aplicación. |

| Capa de Interface de Red. | Emite al medio físico los flujos de bit y recibe los que de él provienen. Consiste en los manejadores de los dispositivos que se conectan al medio de transmisión. |

| Arquitectura de Interconexión de Redes en TCP/IP

Metas |

|---|

|

| Arquitectura de Interconexión de Redes en TCP/IP

Características |

|---|

|

| Arquitectura de Interconexión de Redes en TCP/IP

Interconexión de Redes |

|---|

|

Para entender el funcionamiento de los protocolos TCP/IP debe tenerse en cuenta la arquitectura que ellos proponen para comunicar redes. Tal arquitectura ve como iguales a todas las redes a conectarse, sin tomar en cuenta el tamaño de ellas, ya sean locales o de cobertura amplia. Define que todas las redes que intercambiarán información deben estar conectadas a una misma computadora o equipo de procesamiento (dotados con dispositivos de comunicación); a tales computadoras se les denomina compuertas, pudiendo recibir otros nombres como enrutadores o puentes.

| Direcciones IP |

|---|

|

Para que en una red dos computadoras puedan comunicarse entre sí ellas deben estar identificadas con precisión Este identificador puede estar definido en niveles bajos (identificador físico) o en niveles altos (identificador lógico) de pendiendo del protocolo utilizado. TCP/IP utiliza un identificador denominado dirección internet o dirección IP, cuya longitud es de 32 bites. La dirección IP identifica tanto a la red a la que pertenece una computadora como a ella misma dentro de dicha red.

| Clases de Direcciones IP |

|---|

| Clases | Número de Redes | Número de Nodos | Rango de Direcciones IP |

|---|---|---|---|

| A | 127 | 16,777,215 | 1.0.0.0 a la 127.0.0.0 |

| B | 4095 | 65,535 | 128.0.0.0 a la 191.255.0.0 |

| C | 2,097,151 | 255 | 192.0.0.0 a la 223.255.255.0 |

Tomando tal cual está definida una dirección IP podría surgir la duda de cómo identificar qué parte de la dirección identifica a la red y qué parte al nodo en dicha red. Lo anterior se resuelve mediante la definición de las "Clases de Direcciones IP". Para clarificar lo anterior veamos que una red con dirección clase A queda precisamente definida con el primer octeto de la dirección, la clase B con los dos primeros y la C con los tres primeros octetos. Los octetos restantes definen los nodos en la red específica.

| Subredes en IP |

|---|

|

Se ha mencionado que el enrutamiento sirve para alcanzar redes distantes. También se señaló que las direcciones IP se agrupan en clases. Ahora bien para cada clase se pueden contar con un número determinados de subredes. Las subredes son redes físicas independientes que comparten la misma dirección IP (es decir aquella que identifica a la red principal). La pregunta entonces es ¿cómo se logra que equipos que comparten el mismo identificador de red pero se sitúan en redes físicas diferentes podrán comunicarse usando compuertas? La solución a este problema es determinando una mascara de dirección.

| Subredes en Direcciones IP |

|---|

| Ejemplo |

|

| Mapeo de Direcciónes IP a Direcciones Físicas |

|---|

| Estrategia de Conversión | Observeciones |

|---|---|

| Estática por Tablas | Alto costo en mantenimiento. |

| Por aplicación de algoritmos | Pude no lograrse una homogenea distribución de direcciones. Remota posibilidad de duplicación de direcciones. Dificultad de elegir el algoritmo más eficiente. |

| Dinámica | Se consulta, mediante un sólo mensaje, que se emite a todos los equipos en la red, por el poseedor de cierta dirección IP. |

Recordemos que los protocolos TCP/IP están enfocados a la transmisión de paquetes de información, buscando la independencia de la arquitectura de la red. Arquitecturas como la Ethernet logran la comunicación sólo mediante el conocimiento de la dirección física de las computadoras. Así en cada computadora que opere con el protocolo IP debe contar con algún procedimiento para la translación de la dirección IP a la dirección física de la computadora con la que establezca comunicación.

| Protocolo de Resolución de Direcciones ARP (Address Resolution Protocol) |

|---|

|

Una conversión dinámica de direcciones Internet a direcciones físicas es la más adecuada, debido a que se obtiene la dirección física por respuesta directa del nodo que posee la dirección IP destino. Una vez que la dirección física se obtiene ésta es guardada en una tabla temporal para subsecuentes transmisiones, de no ser así podría haber una sobrecarga de tráfico en la red debido a la conversión de direcciones por cada vez que se transmitiera un paquete.

| Implementación del ARP |

|---|

|

El funcionamiento de ARP no es tan simple como parece. Supóngase que en una tabla de conversión exista un mapeo de una máquina que ha fallado y se le ha reemplazado la interface de red; en este caso los paquetes que se transmitan hacia ella se perderán pues ha cambiado la dirección física, por tal motivo la tabla debe eliminar entradas periódicamente.

| Formato de mensaje del ARP |

|---|

| Campo | Descripción |

|---|---|

| HLEN | Longitud de la dirección del hardware |

| PLEN | Longitud de la dirección del protocolo |

| Operación | Indica si es mensaje de consulta o de respuesta |

| HW Emisor | Dirección Física del Emisor |

| IP Emisor | Dirección IP del Emisor |

| HW Destino | Dirección Física del Destino |

| IP Destino | Dirección IP del Destino |

El formato de mensaje de ARP no es fijo, lo que le permite ser usado por otros protocolos de alto nivel.

El ejemplo muestra el formato para un mensaje ARP utilizando Ethernet, en donde la longitud de la dirección física es de 42 bits.

| Protocolo Internet (IP) Características |

|---|

|

El Protocolo Internet proporciona un servicio de distribución de paquetes de información orientado a no conexión de manera no fiable. La orientación a no conexión significa que los paquetes de información, que será emitido a la red, son tratados independientemente, pudiendo viajar por diferentes trayectorias para llegar a su destino. El término no fiable significa más que nada que no se garantiza la recepción del paquete.

| Formato del Datagrama de IP |

|---|

| Campo | Descripción |

|---|---|

| VERS | Versión del IP del datagrama |

| HLEN | Longitud del Encabezado |

| Longitud Total | Mide, en Bytes la longuitud del datagrama |

| Identificador | Identifica los paquetes fragmentados para su reensamble |

| Flags | Indica si el paquete está fragmentado o no |

| Offset | Indica la ubicación de este paquete en uno fragmentado |

| Opciones | Información usada par administración, longuitud variable |

| Relleno | Ajusta las opciones a 32bits |

La unidad de información intercambiada por IP es denominada datagrama. Tomando como analogía los marcos intercambiados por una red física los datagramas contienen un encabezado y una área de datos. IP no especifica el contenido del área de datos, ésta será utilizada arbitrariamente por el protocolo de transporte.

| Unidad Máxima de Transferencia MTU (Maximum Transfer

Unit) |

|---|

|

La Unidad de Transferencia Máxima determina la longitud máxima, en bytes, que podrá tener un datagrama para ser transmitida por una red física. Obsérvese que este parámetro está determinado por la arquitectura de la red: para una red Ethernet el valor de la MTU es de 1500 bytes. Dependiendo de la tecnología de la red los valores de la MTU pueden ir desde 128 hasta unos cuantos miles de bytes.

| Fragmentación |

|---|

La arquitectura de interconexión de redes propuesta por TCP/IP indica que éstas deben ser conectadas mediante una compuerta. Sin obligar a que la tecnología de las redes físicas que se conecten sea homogénea. Por tal motivo si para interconectar dos redes se utilizan medios con diferente MTU, los datagramas deberán ser fragmentados para que puedan ser transmitidos. Una vez que los paquetes han alcanzado la red extrema los datagramas deberán ser reensamblados.

| Protocolo de Mensajes de Control de Internet ICMP (Internet Control Message Protocol) |

|---|

|

Su función es la de notificar de eventos en los que los paquetes enviados no alcanzaron su destino. Proporciona un medio de transporte para que los equipos compuerta se envíen mensajes de control y error. ICMP no está orientado a la corrección de errores, sólo a su notificación.

| Formato del mensaje ICMP |

|---|

| Tipo | Mensaje ICMP |

|---|---|

| 0 | Respusta al eco |

| 3 | Destino Inalcanzable |

| 4 | Fuente saturada |

| 5 | Redirección de ruta |

| 8 | Solicitud de Eco |

| 11 | Tiempo del datagrama excedido |

| 12 | Parámetro problema en datagrama |

| 13 | Requerimiento de hora y fecha |

| 14 | Respuesta de host y fecha |

| 17 | Requerimiento de mascara de dirección |

| 18 | Respuesta de mascara de dirección |

El formato de ICMP cambia dependiendo de la función que realice, exceptuando los campos de Tipo, Código y de Checksum. Un 1 en el campo de Protocolo del mensaje de IP indicará que se trata de un datagrama ICMP. La función de un mensaje determinado ICMP estará definida por el campo de Tipo; el campo de Código proporciona información adicional para realizar la función; el campo de Checksum sirve para efectuar una verificación por suma que sólo corresponde al mensaje ICMP.

| Enrutamiento de datagramas IP |

|---|

|

|

El enrutamiento se refiere al proceso de determinar la trayectoria que un datagrama debe seguir para alcanzar su destino. A los dispositivos que pueden elegir las trayectorias se les denomina enrutadores. En el proceso de entutamiento intervienen tanto los equipos como las compuertas que conectan redes (recordar que el termino compuerta es impuesto por la arquitectura TCP/IP de conexión de redes, sin embargo una compuerta puede realizar diferentes funciones a diferentes niveles, una de esas funciones puede ser la de enrutamiento y por tanto recibir el nombre de enrutador).

| Tipos de Enrutamiento |

|---|

|

Existen dos tipos de enrutamiento; el directo y el indirecto. Debido a que en el enrutamiento directo los datagramas se transmite de un equipo a otro, en la misma red física, el proceso es muy eficiente. La vinculación entre la dirección física y la IP se realiza mediante el ARP. En el indirecto la transmisión del datagrama se efectúa mediante la intercesión de las compuertas. Aquí la compuerta que actúa como enrutador debe de estar provista de mecanismos para conocer, y por tanto decidir, la trayectoria de la red que se desea alcanzar.

| Enrutamiento Indirecto |

|---|

|

|

En este direccionamiento un equipo debe enviar a una compuerta el datagrama con destino a una red física distante. La compuerta de la red física envía el datagrama a otras compuertas hasta alcanzar a aquel que puede emitirlo en forma directa a la red destino. La compuerta debe conocer las rutas hacia las diferentes redes externas, ellas pueden utilizar a su ves un enrutamiento indirecto en el caso de no conocer la ruta a una red específica. Las compuertas conocen las trayectorias a otra red mediante Tablas de Enrutamiento.

| Tablas de Ruteo IP |

|---|

|

|

Este es el algoritmo comúnmente utilizado para el enrutamiento de IP. Las tablas de enrutamiento está presentes en todo equipo que almacene información de cómo alcanzar posibles destinos. En las tablas no se almacena la ruta específica a un equipo, sino aquella a la red donde se encuentre. Cada puerto de comunicación de la compuerta debe poseer una dirección IP.

| Rutas por Default |

|---|

|

Para que en los equipos no exista una tabla excesivamente grande, que contenga todas las rutas a las redes que se interconeta el equipo, es de gran utilidad definir una ruta por default. A través de esta ruta se deverán alcanzar todas las redes destino.

La ruta por default apunta a un dispositivo que actua como compuerta de la red donde se encuentre ubicado el equipo que la posee.

| Enrutamiento entre Compuertas Arquitectura de Compuerta Núcleo |

|---|

|

| Desventajas |

|

Como se vio en la arquitectura de interconexión de redes de TCP/IP cada par de redes se conectan mediante compuertas. Para que los paquetes alcancen sus redes destino las compuertas deben contar con mecanismos mediante los cuales ntercambien la información de las redes que conecta cada uno.

En la Arquitectura de Enrutamiento por Compuerta Núcleo existe una compuerta que centraliza las funciones de enrutamiento entre redes, a esta compuerta se le denomina núcleo.

Cada compuerta en las redes a conectar tiene como compuerta por default a la compuerta núcleo. Varias compuertas núcleo pueden conetarse para formar una gran red; entre las compuertas núcleo se intercambiará información concerniente a las redes que cada una de ellas alcanzan.

La arquitectura centralizada de enrutamiento fue la primera que existió. Sus principales problemas radican no tanto en la arquitectura en sí, si no en la forma en que se propagaban las rutas entre las compuertas núcleo.

| ENRUTAMIENTO ENTRE COMPUERTAS Propagación automática de rutas |

|---|

|

Conforme las complejidades de las redes aumentaron se debió buscar un mecanismo que propagace la información de rutas entre las compuertas. Este mecanismo debía ser automático esto obligado por el cambio dinámico de las redes. De no ser ásí las transiciones entre las compuertas podian ser muy lentas y no reflejar el estado de la red en un momento dado.

| Vector de Distancia |

|---|

|

Este concepto ayudó a definir que tantas compuertas debería viajar un paquete para alcanzar su red destino. Mediante el vector una compuerta podía saber a que otra compuerta enviar el paquete de información, sabiendo que ésta podria no ser la última compuerta por la que el paquete tendría que viajar. Este esquema permite tener varios caminos a una misma red, eligiendo el camino más corto, es decir aquella compuerta que con menos saltos conduzca a la red destino.

| Protocolo de Control de Transferencia |

|---|

|

Proporciona un mecanismo fiable para la transferencia de flujos de información. Aunque está íntimamente relacionado con IP TCP es un protocolo independiente de propósito general. Al ser un protocolo de alto nivel su función es que grandes volúmenes de información lleguen a su destino correctamente, pudiendo recobrar la pérdida esporádica de paquetes.

| Fiabilidad en la transferencia de TCP |

|---|

|

A cada paquete que es enviado se le asigna un número de identificador, el equipo que lo recibe deberá enviar un reconocimiento de dicho paquete, lo que indicará que fue recibido. Si después de un tiempo dado el reconocimiento no ha sido recibido el paquete se volverá a enviar. Obsérvese que puede darse el caso en el que el reconocimiento sea el que se pierda, en este caso se reenviará un paquete repetido.

| El concepto de la Ventana Deslizante |

|---|

|

Si el protocolo sólo contara con reconocimientos positivos gran parte de la capacidad de la red estaría desperdiciada, pues no se enviarían más paquetes hasta recibir el reconocimiento del último paquete enviado. El concepto de ventana deslizante hace que exista una continua transmisión de información, mejorando el desempeño de la red.

| Protocolo de Datagramas de Usuario |

|---|

|

Este protocolo deja al programa de aplicación a ser explotado la responsabilidad de una transmisión fiable. Con él puede darse el caso de que los paquetes se pierdan o bien no sean reconstruidos en forma adecuada. Permite un intercambio de datagramas más directo entre aplicaciones y puede elegirse para aquellas que no demanden una gran cantidad de datagramas para operar óptimamente.