Autores del texto q a continuación sigue:

pRoYeKto nAkArkO 1997-2002

KarlitoxZ ............ FuNdAdor/Cracker/El JEFE

CaR19^............... FunDador/Cracker/WWW

JosepZ................ CracKer/CoDer

ChoChis............... WWW/V.B./CGI's/Script

Manual del Hacker , para newbies,cybernovatos y para internautas que no saben de que va esto

...así que si eres un ELITE : hacker experimentado o cyberHacker , no

sigas leyendo esto , ya que, no pienso responder a ningun Email diciendo que

esto es demasiado básico e inutil.Esto va para principiantes , gente

no iniciada en este mundillo.

Los textos que iran apareciendo son tomados ,algunos de ellos, de escritos que

han caido en mis manos durante los ultimos años , por lo que , al final

nombrare de donde se puede obtener mas documentación , y si alguno de

los Sites no estan disponibles .... no es mi culpa.... de alli los tomé

Yo en su día....

Pero... que es Hacking ? , quien es Hacker?.Como lei hace ya unos años

, alguien es Hacker por sus conocimientos, no por sus actos,aunque realmente

sea juzgado por esto.Por lo tanto el hacking es el arte de algunos en dominar

sistemas operativos de tal manera y forma que aprovechan esta genialidad en

su favor.No creo que pienses en ser Hacker , si has comprado el ordenador hace

unos meses , la cultura informatica , en modo aceptable, te irá llegando

poco a poco , a golpe de baudio y ratón , el estar sentado delante de

esta caja horas y horas , es lo que te llevara a buen puerto , pero claro, hay

que controlar algunos campos para el que se precie decir que es un Hacker, este

texto que vas a leer lo saque de una Web que se dice ayuda al Hacker-Novato

, pero más bien , pienso te quitara las ganas , lo voy a reproducir integro

, por que no tiene desperdicio:

" ¨QUE TENGO QUE SABER PARA SER UN HACKER?

Y la pregunta es esta exactamente, ya que alguien es un hacker por

sus conocimientos no por sus actos, alguien es un hacker cuando sabe

como hackear, incluso aunque nunca haya hackeado. (Valga la

redundancia)

Pues antes de todo, para ser un hacker hay que tener un domino total

y absoluto de la informatica, si te has comprado el ordenador hace 6

meses, a menos que seas un genio, me parece que te va acostar mucho

ser un hacker a corto plazo. Y con conocimientos de informatica,

no me refiero a saber programar ni nada por el estilo (aunque es

recomendable) conocimientos de informatica, es mas o menos, saber de

todo,es decir, si te hablan de redes saber algo de redes (lo basico)

si te hablan de virus, saber lo que son y como funcionan, es decir,

no hay que ser un experto en nada, pero si que hay que saber de todo

un poco.

Y una vez que se ha conseguido una cultura general informatica

aceptable llega el momento de especializarse. Los campos que

tiene que controlar a la perfeccion, cualquier hacker que se precie

deben ser:

-Sistemas operativos UNIX, el 90% de los ordenadores en internet, y

un gran porcentaje de las empresas, usan algun tipo de UNIX, desde

Linux hasta AIX pasando por HP/UX, IRIX, etc... Por eso tienes que

manejarte en un sistema UNIX como lo harias en tu propio ordenador,

y ¨cual es la mejor forma de manejarte asi? pues sencillo, usando un

unix en tu casa y ¨que unix puedo usar en mi casa? pues el linux

es muy recomendable, pero si te puedes permitir otro unix, pues

adelante.

-Conocimiento de programacion en algun lenguaje, preferiblemete C,

ya que es un lenguaje muy extendido, sobre todo en los unix, como

no. Tambien hay otros lenguajes como perl y ensamblador que seria

muy interesante conocer.

-Conocimientos de redes, internet es una red, las empresas

suelen tener redes internas, los grandes ordenadores suelen estar

en redes, por eso la mejor forma de hackear es a traves de una red.

-Conocimientos de telefonia, la mejor forma de conectar con una

red es atraves de un modem y de la liena telefonica, por lo tanto,

tienes que conocer que pasa entre tu y tu objetivo.

-Tambien tienes que controlar al 100% los protocolos mas comunes

de internet, como el ftp, el http, el smtp, etc...

-Y por supuesto tiene que conocer el manejo de todas las herramientas

de uso habitual, como son el cliente irc, el war-dialer, el

programa de telnet, etc...

.../...

.../...

Herramientas:

Basicamente cualquier pack de conexion a redes viene con unas herramientas

suficientes para el hackeo. Pero si se quiere conseguir un mejor

dominio de la situacion habra que usar unas herrameintas especiales

para cada tarea.

Lo ideal son las herramientas de conexion y manejo de redes que vienen

incorporadas de serie en la mayoria de los UNIXes del mercado (incluido

linux) ya que es mucho mas comodo trabajar de unix a unix, que de dos

a unix, y nada que decir de las patateras y muy bonitas visualmnete

herramientas para windows95.

Pero bueno, no vamos a meternos con nadie y vamos a poner una lista

de herramientas genericas, sin fijarnos en el sistema operativo bajo

el que funcionan:

-Un war-dialer, hace unos años esta herramienta era casi imprescindible,

ahora con el precio y las posibilidades de internet, tampoco es

necesario perder tiempo buscando ordenadores cuando tenemos a nuestra

disposicion una red con millones de ellos. Pero el war-dialing sigue

siendo una forma bastante buena de encontrar sistemas virgenes y

muy faciles de hackear y simpre es interesante conocer posibles objetivos

en tu propia ciudad.

-Un programa de telnet, sin uno de estos en internet vas a tener poco

que hacer. Y es que un cliente telnet, no solo sirve para hacer una

conexion telnet clasica (puerto 23) sino que tambien sirve para

conectarse a otros puertos y usar otros servicios, que usan el estandar

telnet para hacer sus conexiones, como son el smtp (puerto 25) el

pop (puerto 113) las news (puerto 513) el ftp (puerto 21) o incluso

el propio http usado para la web (puerto 80)

-Un programa de ftp que permita el uso de comandos, imprescindible, tanto

para el hacking, como para el acceso a los sites warez. :-)

-Un navegador de web, esto no es imprescindible para el hacking, pero

si muy util para buscar buenos textos.

-Un escaneador de puertos, pues eso un programa que se encargue de

deciros que puertos de la maquina o maquinas elegidas, estan abiertos

al publico.

-Un crackeador de ficheros de password de unix, aunque tambien es

recomendable uno para novell.

-Y por supuesto las tipicas herramientas de diagnostico de redes,

como un capturador de paquetes, un medidor de trafico, algun sniffer,

etc...

-Y totalmente indispensable, la ultima version del doom para acabar con el estres. (Y si es posible hacerlo en red, mejor :-)

Sitio:

Ya explicamos cuales eran los mejores lugares para hackear, y ahora

vamos a explicar los mejores lugares DESDE DONDE hackear, es decir,

donde conectarse a la red. Por supuesto quedan decartados lugares

como tu casa, la casa de tu amigo o la de tu primo. El primer

requisito a la hora de hackear es usar un telefono limpio.

Los lugares que reunen esta caracxteristica esencial son pocos,

estan entre otros:

-Las salas de acceso a internet que ofrecen algunas universidades

o institutos. Son un lugar idoneo para el hacking, y generalmente

no suele haber problemas, aunque en muchas hace falta ser estudiante

de ese centro para poder acceder a ellas.

-Los cafes internet o sitios por el estilo. El problema de estos sitios

es que generalmente carecen de las herramientas necesarias para un

hackin comodo y tambien suele haber muchos "curiosos".

.../...

.../...

-Las cabinas de telefono. Sin duda son el lugar mas anonimo, desde el

que se puede hackear, tienen algunos inconvenientes, pero garantizan

un total anonimato. (El tema de las cabinas sera tratado con mas

detalle en el proximo numero)

-Algun ordenador ajeno, si no tienes miedo a ser pillado in fraganti

urgando en el ordenador de alguien, esta puede ser tu opcion.

Simplemente cuelate en la casa o en la oficina de alguien y usa

su ordenador para hackear. El problema de este sistema es que multiplica

el riesgo y las consecuencias legales del hacking.

-Pinchando la linea de alguien. Hay algunos texto rondando por ahi

que explican como hacerlo, por eso voy a ser breve. El truco consiste

en colarte en un edificio, abrir la caja de las conexiones telefonicas

del edificio, y pinchar una de las lineas. Es sencillo, pero al

igual que en el caso anterior, si te pillan, la condena puede ser

doble." (End)

Bueno pues despues de leer esta "AYUDA" , y si no se te han quitado las ganas...;-) creo que debo subirte un poco la moral y venga vamos a conocer nuestras herramientas en el Sistema operativo que tenemos , y con nuestras vagos conocimientos en informatica .

Herramientas del w95 y su utilidad

Esta no quiere ser una guia para alentar a nadie a cometer actos delictivos, ni mucho menos , y tampoco quiere ser la ULTIMATE guia del hacking para nadie , y menos para ti , E L i T E , asi que no sigas leyendo esto por que ya sabes demasiado , aquí no aprenderas nada , lo que se va a intentar analizar aki es tan básico , que para perder el tiempo ya te vale el mIRC, con sus FLAMEOS , ya sabes ;-(.

Las herramientas que vamos a utilizar son las que nos proporciona nuestro Flamante Güindous 95 , ni más ni menos , y la mayor parte de este texto lo he ido recopilando de aki y de alla y al final hare mención explicita de los URL's y demas , por lo que puede que alguno de Uds. vean semejanzas , por que , ademas , las debe haber.

Si pienso que , como Newbies , no conoceis el entresijo de Win95 , os dire que no es al ARMA definitiva , pero , para empezar y conocer el entorno de trabajo de los que se llaman Hackers , esta bien , no es el Super-UNIX , pero es lo que teneis no?...

Primeramente , en este capitulo , conoceremos un poco mas la makina que tenemos

delante su S.O.(Sistema Operativo) , y como podemos modificar ciertas opciones

del mismo para nuestros fines.Esto que en principio vamos a hacer no es ILEGAL

, es nuestro Ordenador, nuestra casa , nuestra vida privada... pero más

adelante OJO , puede que estes violando cualquier ley de privacidad intentando

meterte sin permiso en el ordenata del padre de algun colega....

1· Que tenemos en Win95 y para que sirve.

El alma de Win95 no es el en si mismo, aun por debajo tiene que soportar al famoso D.O.S. , con lo cual , si abrimos nuestro Explorador y , por supuesto tenemos activada la opcion de mostrar todos los archivos (... ;-) muy importante , Ver > Opciones > Mostrar todos los archivos + Ver ruta MS-DOS....), vemos como dentro del directorio Windows , c:\Windows tenemos una serie de programas que nos van a ser muy utiles , y de los cuales no tenemos nada al pulsar la barra de Inicio,no estan sus iconos ni na' que se le parezca para poder correrlos , pero ... ahí estan.

Para ejecutarlos , abrimos una ventana D.O.S. , sí ya sé desde

el explorador los puedes ejecutar, pero siempre sera más fácil

tenerlos en ventana y pasar asi entre aplicaciones, si es necesario .Una relacion

puede ser:

-TELNET , situado en c:\windows\telnet.exe , quizas sea la más importante

y es la que nos va permitir navegar por los puertos como , casi , si tuvieras

Unix instalado.

-TRACERT , es el programa que tracea una ruta,al enviar un mensaje,desde un

ordenador hasta otro, dandonos datos hasta su destino final:el ordenador al

que queremos acceder.La orden "Trace complete" es la más ansiada

;-) , no tenemos Firewall (Cortafuegos) a la vista, en principio,claro.

-ARP ,son las tablas de traduccion de direcciones IP a físicas.

-FTP , bueno es el programa por defecto para Win95 en trasvase de ficheros ,

pero muy malo.

-NBTSTAT,nos da información de la ReD en la que nos encontremos,muy util

para saber sobre nuestro servidor de Internet o LAN local.

-NETSTAT , parecido al anterior pero quizas menos completo, nos da informacion

sobre nuestra conexión.

-Route , comando que controla las tablas de enrutamiento de la ReD, en principio,

es la parte más dificil de controlar , y por la que , a los hackers que

la controlan , se les considera extra-ELITE, bueno por dar nombres que no sea...

Evidentemente , estas aplicaciones por si mismas quizas no sean suficientes para lo que vamos a ir desarrollando y las iremos situando en nuestra URL conforme las vayamos necesitando (.... espero que KarlitoxZ tenga sitio ;-) .

No nos debemos olvidar que esto que se esta mostrando es puramente con fines educativos,que cualquier mal uso de esta información es vuestra propia responsabilidad , y que muchas de estas acciones estan penadas por la ley.Tan fácil como ,sin permiso, encender el Pc del hijo del vecino , y tocar su REGISTRO esta penado por la Ley.Asi que vosotros sabreis.

2·Que podemos hacer con estas Herramientas.

Bueno pues al bacalao....,como veras damos por hecho que sabes lo que es TCP/IP , lo que es una LAN etc etc, es básico, quizas lo mas básico , asi que si te "bloqueas" busca un GLOSARIO, de esos que existen en muchas paginas WWW y que te serviran de ayuda , o haz una suscripcion via Email a cualquier boletin de noticias en los que se publican semanal/quincenalmente descripciones de estos términos .

Lo primero será encender nuestro Pc y realizar la conexión a

nuestro proveedor.Si tenemos asignado el arrancar automaticamnete el Navegador

, pues nada lo minimizais.Abrimos la ventana del D.O.S. y tecleamos TELNET.Se

nos abrira una ventana donde , en la parte superior tendremos:Conectar, Edicion,Terminal,Ayuda

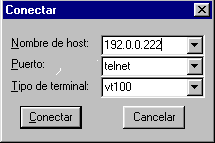

, abrimos Conectar y pulsamos Sistema Remoto , nos aparece una ventana para

introducir los datos siguientes:

El nombre del Host , es la direccion (IP) del ordenador al que queremos acceder

, bien , como en principio la prueba la vamos a hacer teniendo , por ej., sólo

el nombre final de una cuenta de correo (EmaiL) , pues lo que vamos a hacer

es conectarnos a INTERnic para ver su direccion física , tecleamos internic.net

,en tipo de terminal VT100 ,y el Puerto dejaremos telnet.

Nos aparecera el mensaje [vt100]InterNIC> , pues bien vamos a probar con

, p.ej. arrakis.es , nos dara un mensaje de bienvenida y una direccion física

IP , pero claro , estamos dentro de nuestro país ;-) , por que no miramos

hacia fuera y aprovechamos para husmear en otro servidor de otro pais?...

Bien al abrir el servicio Internic , vamos a poder visualizar la direccion IP , los registros de direcciones y el pais donde esta situado el ordenador.En la pantalla :

[vt100] InterNIC > whois arrakis.es

Connecting to the rs Database . . . . . .

Connected to the rs Database

[No name] (ARRAK-HST)

Hostname: ARRAKIS.ES

Address: 194.224.18.2

System: ? running ?

Record last updated on 12-Mar-96.

Database last updated on 21-Jun-98 03:52:29 EDT.

Bien pues ya conocemos la Ip del servidor de este proveedor , y ahora nos vamos

a abrir una ventana D.O.S. y realizamos un TRACERT a esta IP y veremos el camino

, ruta o traceado hasta nuestro destino:

C:\WINDOWS>tracert 194.224.18.2

Traza a la dirección arrakis.es [194.224.18.2]

sobre un máximo de 30 saltos:

1 170 ms 177 ms 178 ms 179.17.1.94

2 180 ms 171 ms 178 ms 172.16.100.5

3 * 187 ms 205 ms 10.91.1.2

4 204 ms 209 ms 202 ms 10.78.25.6

5 258 ms 268 ms 247 ms 194.17.27.129

6 216 ms 226 ms * 194.159.31.96

7 276 ms 275 ms 286 ms 192.17.26.199

8 283 ms 266 ms 270 ms arrakis.es [194.224.18.2]

Traza completa.

Bien y te diras que demonios es esto? , pues nada más facil que la ruta que han tomado los"paquetes" que hemos enviado contra el servidor y los tiempos en milisegundos de respuesta , para lo cual, TRACERT envia los "paquetes" tres veces.Por lo tanto estas son las direcciones IP de ordenadores en la ruta desde nuestro PC hasta este servidor.Como la traza se ha completado, en principio, parece que no estan detrás de un Firewall o cortafuegos , podriamos intentarlo.Bien esto es un ej. , para lo cual hemos utilizado un servidor dentro de España.Vamos ahora a probar con otro ,esta vez con la archiconocida web de "los listillos" , ARGOPOLIS.COM

Domain Name: ARGOPOLIS.COM

Administrative Contact:

gles hdez, a p (APR21) [email protected]

+34 55289911 (FAX) +34 5411254911

Technical Contact, Zone Contact:

Domain manager (DM498-ORG) [email protected]

+34-5-44486911

Fax- +34-5-54467308

Billing Contact:

gles hdez, al p (APR21) [email protected]

+34 54152914 (FAX) +34 54352918

Record last updated on 26-May-98.

Record created on 04-Dec-97.

Database last updated on 21-Jun-98 03:52:29 EDT.

Domain servers in listed order:

NS1.LANDSRAAD.NET 192.48.124.2

NS2.LANDSRAAD.NET 192.48.124.6

Bien si realizamos el traceo nos dara algo como esto:

C:\WINDOWS>tracert 190.45.164.2

Traza a la dirección ns1.landsraad.NET [192.48.124.2]

sobre un máximo de 30 saltos:

1 174 ms 177 ms 178 ms 172.16.1.93

2 180 ms 171 ms 178 ms 172.16.100.5

3 * 187 ms 205 ms 10.91.1.251

4 204 ms 209 ms 202 ms 10.78.251.6

5 258 ms 268 ms 247 ms 194.179.27.129

6 216 ms 226 ms * 194.179.3.98

7 276 ms 275 ms 286 ms 194.179.26.195

8 283 ms 266 ms 270 ms ns1.landsraad.NET [192.48.124.2]

Traza completa.

C:\WINDOWS>

De las dos direcciones hemos tomado la primera y vemos al tracear que hemos

llegado hasta él.Bien volvemos al TELNET e intentaremos comprobar que

tiene algun puerto abierto , para lo cual , debemos configurar el programa de

forma diferente a la anterior donde buscabamos las IP en Internic .

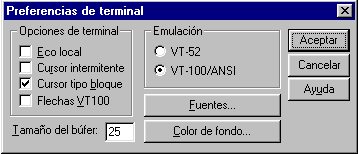

Tras abrir el TELNET pulsamos sobre PREFERENCIAS y marcamos Eco Local , con esto activamos la recepcion necesaria al hacer una tecnica de escaneo de puertos llamada PORT SURFING. Aceptamos y nos vamos a Conectar , Sistema Remoto y en Puerto seleccionamos DAYTIME.En HOST el DNS que comienza por ns1 .Vamos a intentar algo tan "sencillo" como pedirle al ordenador remoto que nos de la fecha y el dia en la zona donde esta.Aceptamos y voila´ , nos responde dandonos la fecha y hora de.... ummmm Noruega? Bueno pues eso...hemos conseguido que nos responda , por lo tanto , si este Puerto responde , algun otro quizas?

Como veis con herramientas que nos proporciona nuestro ordenador hemos conseguido hacer algo que , en el proximo articulo, sera un poco más complicado , e intentaremos utilizar una herramienta propia del SURFEO por L@ ReD , el PortScan.Tambien pondremos una lista de los puertos más comunes.

POR MOTIVOS OBVIOS TODAS LAS IP , FONOS Y DIRECCIONES , ASI COMO NOMBRES HAN SIDO FALSEADOS.CUALQUIER COINCIDENCIA .... ;-) YA SABEIS.

^CUIDADO AHÍ FUERA....^

¿·Qué es el TCP/IP y NetBios? Como circula la informacion por L@ ReD?

Como continuación a la zaga de manuales sobre Hacker y teniendo en cuenta lo ya visto, es necesario por no decir imprescindible , que conozcamos un poco el entresijo de los llamados protocolos de comunicaciones , y de que forma dos PC's se ponen en contacto entre sí y, de que manera se transmiten la informacion.Esto en profundidad , y con la nueva versión IP6 a la vista , pues escribiriamos un buen tocho de libro , que como no es nuestra intención pues lo haremos de la forma mas escueta,sencilla y clara posible , sin mingadas ni profundizando mucho en temas que , si bien , a los autenticos SUPER-hackers les interesan , a nosotros , de momento , no.

La historia , como muchos ya sabeis, comienza en la decada de los 70 , en USA , como era de suponer, el Ministerio de Defensa de akel pais decide interelacionar todas sus bases de datos y sus Super-Ordenadores de forma que tuvieran contacto entre si , en tiempo real , y que soportara este sistema de comunicaciones, transferencias de archivos , sistema de correos y acceso en modo terminal , es decir, que emulara el sistema al que se accedia.El primer problema fue que no existia un mismo sistema en todos los ordenatas , por lo que fue necesario implementar uno que admitiera un estandar para posibilitar la conexión en una amplia gama de sistemas , incluyendo practicamente todos los UNIX y AIX de IBM.Asi nacio el protocolo de comunicaciones TCP/IP , Protocolo de Control de Transmision/Protocolo Internet , que es , hasta hoy en dia , el estandar en cualquier tipo de comunicación.

El juego de protocolo TCP/IP nos proporciona tres servicios que son claves: el TELNET para accesos de terminal, el protocolo de transferencias de archivos FTP , y el protocolo simple de transferencia de correo SMTP.Posteriormente se han ido implementando diferentes servicios a este protocolo , y se han ido adecuando otros sistemas para que funcionen bajo este tipo de comunicación, siendo posible emular un terminal de P.Ej. un AS400 en una pantalla TELNET sin necesidad de un software especifico para ello.(Si hay alguien interesado en este tema de interconexion con AS400 que me lo diga... ;-) poseo más información especifica del tema.).

Este protocolo se basa en el modelo de capas de cuatro niveles , esto es , cada una de estos niveles interactua con los demas para que todo funcione , siendo el nivel primero o de aplicación el que proporciona la propia interaccion entre los servicios TCP/IP como Telnet , FTP , y SMTP.

El segundo nivel llamado de transporte controla la transferencia de datos desde un extremo al otro , siendo este el que nos da la fiabilidad de que en la entrega/recepcion de la información ( que de ahora en adelante llamaremos PAQUETES.....) ; dentro del protocolo de nivel de transporte que ahora estamos viendo , soporta otro nivel que es el llamado UDP (Protocolo Datagrama de Usuario) , y que se utiliza cuando la aplicación se hace responsable de todo el manejo de errores, por lo que supone una menor actividad general que TCP y al mismo tiempo facilita el intercambio rápido de información.

El tercer nivel o nivel Internet proporciona la relacion que permite que la ReD lógica se comunique con la física , es decir la llamada LAN con la Gran ReD , aunque hay que tener encuenta que el IP (...de ahí viene el TCP/IP...) aunque maneja el direccionamiento de datos , desde donde hacia donde y como , ( atención ...) NO proporciona seguridad , ni control de flujo en datos , ni recuperación de errores , manejando estas funciones el nivel de transporte.El cuarto nivel o ultima capa del TCP/IP es el nivel de enlace de datos , lo que proporciona la interface o la comunicación real con el hardware de la ReD , esto es , con las conexiones de red tales como TokenRing , Ethernet , X25 , Frame Relay, RDSI etc. Aunque tambien es cierto que este juego de protocolos no requiere que la Red sea de un tipo especifico.

Y ahora te pregunto : COMPLENDEESSS ¡¡¡¡¡¡¡?????

En algunos tipos de redes , o protocolos de ReD , lo que se crea es una sesión (virtual o no...) que enlaza los dos sistemas, y la red utiliza la misma ruta ( bien por pasarelas o utilizando sistemas principales , y enlaces propios) para todos los paquetes que estan pasando entre dos sistemas , sin embargo la gran diferencia con TCP/IP radica en esto, no existe el concepto de conexión o sesion , es más la informacion se divide en paquetes , haciendo que cada uno de ellos tome una ruta diferente hasta su destino.Con esto se consigue que , aunque los tiempos de transaccion sean impredecibles , se puede sortear sobre la marcha los posibles problemas en la ReD.Evidentemente , esta cualidad de poder "solucionar" los problemas insitu no es única de TCP/IP , y la propia ReD dispone de recursos para ello.

Bien... , tecnicamente , y explicado de manera correcta (...luego lo pondre de manera mas "de andar por casa...") , el trabajo de TCP es el de tomar la corriente de datos de la aplicación emisora (FTP,Telnet, lo que sea...) colocar los datosy la informacion de suma de comprobacion de los paquetes y entregarlo a IP , que a su vez coloca cada paquete o porcion del mismo junto con la direccion origen y destino de los mismos, la informacion del protocolo e informacion de suma .El paquete se envia entonces a la ReD.Una vez llegada la porcion IP al sistema destino , IP separa la informacion de entrega IP del mismo y entrega el paquete a TCP.Este comprueba que los paquetes que recibe esten ordenados (ordenandolos por supuesto si fuera necesario...), elimina entonces la informacion TCP y entrega la corriente de datos al sistema destino.

Un rollo??? Pues vale vamos a ver como lo explico Tyako Hatsumaru en un E-zine que lei hace poco y que , bueno sin ir más lejos, te puede ayudar:

"<Sesion> Eh tu, que va un paquetito de 65 b.

<Tu ordenador> Valen, mandemelo tio...

<Presentacion> Espera que lo cifro por si las moscas; entre tu y yo

chaval, la clave es xxxx.

<Tu ordenador> Oky tio! sin problema... Ya lo he pillao.

<Sesion> Ya? Pues toma otro de 12 b.

<Tu ordenador> Vale, que bien, este no esta cifrao, menos curro pa mi.

<Sesion> Ya? jo que rapido chaval, debes tener una fibra optica

por lo menos! toma uno de 1 b.

<Tu Ordenador> Ya lo tengo! que va, no te creas, solo soy un Amiga con

un modem de 14.4.

<Sesion> Vale Transporte, todo Ok! Ya decia yo que no eras de Intel,

bueno, toma otro de 30 b.

<Presentacion> Basta de charla ya no!? yastabien! espera pavo que te

lo

comprimo a ver si te callas!

<Tu ordenador> Jo, como se ha puesto... Ya lo tengo pesao!

Mientras tanto en algun lugar oscuro de tu procesador, el nivel de

transporte cuida de que ningun paquete llegue duplicado, que no tenga

errores y encima va cortando en cachitos la informacion que viene y la

que se va... "

[Tomado del E-Zine SET15 en http://www.geocities.com/siliconValley/8726]

Para identificar los sistemas Origen y Destino en estas transacciones de información

, se utiliza un sistema de direcciones de 32 bits (4bytes) con formato XXX.XXX.XXX

(...esta es la version llamada v4 , y la que esta por venir con tanta polemica

la v6....).estas direcciones se pueden clasificar en tres clases , siendo el

valor del primer byte la que nos indica a que tipo pertenece.Es asi que cada

direccion contiene una porción de ReD y una de dominios (o host) , por

ejemplo las llamadas de clase C , la utilizada en la mayoria de las organizaciones

, utilizan los tres primeros bytes para designar la red , y el ultimo para identificar

al host dentro de la propia ReD.Las direcciones de clase A son utilizadas en

Redes muy grandes , y las de clase B se ven mas bien en empresas con muchos

host.

Pero claro viene el problema de recordar todos estos números... la solucion es bien sencilla , TCP/IP utiliza un servicio estandar llamado DNS (Servicio de Nombre de Dominio) , que habilita los host que se designen , y contienen una base de datos que correlaciona los nombres con las diferentes direcciones de Internet.Para identificar las entidades en una ReD , DNS utiliza el concepto de dominios, que consiste basicamente en jerarquizar las entidades:

191.1.1.1.100 ProyeKTo.Nakarko.Manual.Com

Esto significa que un Hots denominado ProyekTo existe en el dominio y que Nakarko esta contenido en el dominio Manual que puede ser una red de redes de una compañía , contenida en el dominio COM de nivel superior.Existen muchos nombres estandar de dominio de nivel superior , incluyendo COM para redes comerciales,EDU para redes de educacion (universidades , etc), MIL para redes militares , GOV las del gobierno y nombres estandares como los de paises , AF Afganistan , ES España , etc.

Bien queda claro pues que para el trafico de nuestra (... y del resto claro ;-D) informacion , de los que nos movemos por L@ ReD , se realiza en porciones direccionadas por unas direcciones (..las IP's ) en formas de pequeños paquetitos , cada uno de los cuales es propio en si mismo hasta que llega a su destino.Asi mismo sabemos ya diferenciar un dominio según su clase o extension final , y , tambien hemos leido como es internamente este protocolo de comunicaciones.

Las redes de ordenadores lo que nos facilitan es el libre flujo de informacion , de tal forma , que un usuario de Tenerife tenga un trabajo en marcha en un ordenador de Madrid y esté consultando al mismo tiempo una base de datos en U.S.A. , en modo local , como si los tres PC's estuvieran en el mismo cuarto.Es ,por lo tanto, entendible que detener o impedir este flujo es perjudicial , en la base , para la propia ReD , por lo que Gobiernos y Empresas de todo el mundo establecen un sistema de seguridad que , sin detener esto, consiga darles confidencialidad en sus datos y transacciones.Nacen asi determinadas utilidades para parar este tipo de intrusiones no autorizadas: los firewalls , routers y proxies... pero esto para otro capitulo.

Esto es externamente , es decir ,muchas redes locales (..las famosas LAN : Local Area Network....) utilizan una capa software desarrollada para enlazar un sistema operativo de red con algun tipo de hardware, es decir Netbios (Network Basic Input Output System) , que permite la comunicación entre las aplicaciones y la ReD.Lo que intenta conseguir es independizar los programas o aplicaciones de cualquier tipo de inconveniente hardware.Netbios reconoce a cada Pc con un nombre unico en la ReD y permite la comunicacion punto a punto de un ordenador con otro , o con varios , con la unica limitacion del tamaño del envio.Se utiliza asi el termino "compatible Netbios" cuando la ReD en la que estamos , o a la que accedemos , dispone de tres tipos de servicios : Servicios de Nombres,servicios de sesion y servicios de Datagrama.

Bien pues todo este rollazo nos es imprescindibles para , al atacar algun tipo

de ReD , saber como movernos.Es como una paradoja en una guerra el tener la

mejor arma y no tener los conocimientos para usarla , con lo cual , la perderemos....Se

nos dara el caso de acceder a una LAN y debemos saber que es lo que la "mueve"

y como atacarla....

Actualmente conozco una utilidad de ataque a Netbios generada por A. Tridgell

, llamada NAT.EXE que nos "abriria" alguna posibilidad sobre Win95

, NT4.0 , NT 4.0 server y algun que otro más pero.... de momento me "exigen"

más sobre TELNET , sus comandos etc.... así que a esperar..

[[*********************************DISCLAIMER***************************************************]]

Pos lo de siempre... fines educativos, yo no se na' etc etc..... de estos

temas los Book's valen + de 10 talegos , estan en güiri la mayoria y como

son ideas queyo saco de ellos po's a lo mejor no deberia nombrar a sus autores

, por que ademas, no lso usamos pa' los fines que ellos piensan.....

En fin que no hagais mal uso de esto y... aprended y sobre todo:

[^Cuidado ahí fuera.....]

[[*********************************DISCLAIMER***************************************************]]

·¿Qué es TELNET? Como se utiliza?

En el primer capitulo de esta zaga utilizamos una de las herramientas más potentes que esta diseñada para el protocolo TCP/IP , que vimos en el capitulo anterior, ya que nos permitirá trabajar en un ordenador remoto (... alejado del nuestro... ummm) como si estuvieramos "dentro" de él.

Os recuerdo que el programa en cuestion , nos lo proporciona Microsoft en nuestro Win95 en el directorio C:\Windows y con extension .EXE , o utilizamos otro software como CRT.Pero... se puede usar TELNET contra cualquier ordenador? , es decir , nos podremos conectar a cualquier ordenador que este en L@ ReD? , bueno vamos por partes.....

Existen dos formas de usar TELNET en un ordenador remoto ( nuestro PC se llamara

"host local" y al que nos conectamos "host remoto") una

es conectar con un ordenador en el que tengamos cuenta de usuario , o conectarnos

a ordenadores que ofrecen este servicio en Internet , la mayoria configurados

para ejecutar aplicaciones especiales , a traves de las cuales , accederemos

a bases de datos ,catalogos , bibliotecas, MUD's , archie's , juegos... ( Tetrinet

P. Ej.,¿ a que no sabiais que entre nuestras "filas" hay un

vicioso de esto? X-DDD.. no, no soy yo, es otro CaR....).

Bien , si hacemos TELNET a una maquina que no ofrece ningun servicio especifico

, nos pedira un nombre de usuario y un password , por lo que , si no tenemos

cuenta abierta en el ,no podremos accesar a sus datos.Es cierto que la mayoria

de los servicios disponen de un login sin contraseña , pero estas , claro,

no son las que nos interesan , pero con ellas aprenderemos.A las primeras se

les llama Telnet Privado y a las segundas pues eso.... Telnet Publico (Acceso

guest).

Una cosa importante a comentar , es que cuando pinchemos con un TELNET otra

maquina , nos convertimos en un terminal de ella , esto es , si la maquina esta

corriendo bajo UNIX , deberemos utilizar sus comandos su sintaxis etc , esto

es lo que se llama EMULAR.Lo mismo ocurriria si nos enganchamos a un AS400 ,

emulariamos y seriamos un terminal virtual dentro de él.Otra cosa mas

importante aún , es que , en contra de lo que se piensa , las conexiones

y su duracion son registradas en el "host remoto".... asi que cuidadin...

esta implementacion de seguridad viene a raiz del uso por parte de los root's

de SATAN (Security Analysis Tool for Auditing Networks), un programa que prevenia

los bugs , backdoors etc en sus sistemas , que les demostro que era necesario.

Así mismo debemos tener en cuenta que estamos dentro de otro Pc , por

lo que cualquier comando o programa que ejecutemos , se ejecutara alli utilizando

su CPU , su HD , su memoria... y que la unica limitacion que nos impone el programa

TELNET es trabajar en modo texto , por lo que no podremos sacar partido a las

ventajas de un terminal en modo grafico.Con esto ya habras supuesto que los

recursos que nos comemos en la maquina ajena son enormes....pero venga como

usar TELNET...

Para utlizar el programa y engancharnos a otro PC , necesitamos saber el nombre (IP) del ordenador destino.El comando seria:

telnet "nombre_de_makina" =puerto=

Realmente el puerto no es necesario (en principio...) , ya que como se explico , un puerto en un PC es como una extension en una centralita de telefono , el habitual del Telnet es el 23 , pero en casos se puede requerir el uso de un numero de puerto diferente....evidentemente el numero del puerto identifica el servicio que se esta solicitando , vamos que p.ej. si queremos saber el DAEMON ( demonio...) que se esta ejecutando en un servidor HTTP , pues tecleariamos "telnet www.site.com 80" , donde el 80 nos revelara la version del HTTPd remoto...., y sí , sí que podemos utilizar la direccion IP o la de dominio , indistintamente.TELNET se utiliza tambien para determinar la Version de Sendmail que utiliza un host y se consigue haciendo :

telnet "host" 25

Es decir, hacemos un telnet a la maquina pero al puerto 25. Una vez conectados para salir basta utilizar QUIT o para obtener ayuda HELP.

Esto lo podemos hacer abriendo una sesion DOS y tecleando literalmente esto o abrir desde C:\windows o el directorio donde tengais el Win95 instalado , y buscando Telnet.exe y ejecutandolo.Si usais la segunda opcion , recordareis lo que hicimos cuando usamos Internic en capitulo I : "Conectar" se despliega menu , sistema remoto y alli introducimos la IP o el Dominio.

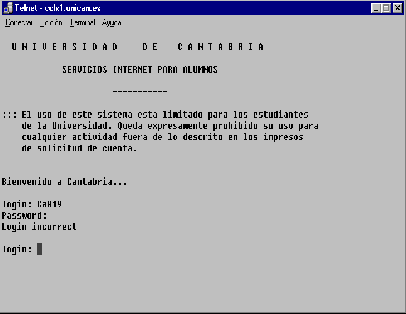

Bien un ejemplo seria este , conectarnos a una biblioteca de una Uni :

Telnet cclx1.unican.es

Como veis he intentado acceder con un usuario inventado y un passwd' al azar y el acceso a este ordenata , parece estar capao , solo para usuarios del propio dominio.

No obstante aki interviene un poco nuestra intuicion , y este caso nos lo habremos comido tambien más de una vez con los famosos FTP's para descarga de archivos.... recordais "anonymous" ?.... bueno una pista ;-)... sí el FTP es un servicio del protocolo TCP/IP....

Aki van los comandos de TELNET , aunque en verdad , los utilizados regularmente son tres o cuatro:

close cerrar conexión actual ->la mayoria de los hosts remotos utilizan sus propios comandos.Este es el más SALVAJE , ya que cortamos directamente la conexión , aunque no esta mal para una salida apresurada del servidor..

display muestra los parametros operativos

mode introduce los comandos linea a linea

open es el connect... dentro de la sesion telnet puedes solicitar un open a otro host.

quit sales de la conexión.Cierras Telnet.

send te relaciona y transmite caracteres especiales (incluye una -? dentro del host remoto y te dira sus parametros...)

set establece parametros operativos (igual que antes con -?)

status te da el status actual , conectado tiempo etc...

z suspende la conexión

? Muestra informacion de ayuda.

Si por cualquier motivo Telnet no puede realizar la conexión , mostrara un mensaje avisandonos que el host remoto es desconocido, aunque las causas mas probables del fallo son : que se ha escrito mal el host remoto , que no este disponible o que se ha especificado el nombre de un PC que no esta en Internet... esto no quiere decir que no este dentro de una Intranet , que a su vez , estara conectada a L@ ReD....

Aki van unas direcciones que nos ayudaran en nuestras practicas :

telnet en España : http://www.ucm.es/INET/hytelnet_html/es0/es000.html

telnet a otras partes del mundo : http://www.ucm.es/INET/hytelnet_html/sites1.html

Algunos terminales de acceso libre: http://www.geocities.com/Colosseum/Stadium/8639/news.htm#telnet

Por los accesos y paswd' no os preocupeis , la mayoria de ellos en la pantalla de bienvenida te proveen en modo texto de uno publico, pero los que no nos lo den .... esos son los importantes para nosotros. El puerto por defecto para el Telnet es el 23 , si utilizamos el Portscan contra la IP que estemos , sabremos si tiene este puerto abierto , y si accedemos a él y nos da login... lo demas es cosa vuestra...

Bueno hasta aki todo más o menos legal, pero telnetear direcciones de Email nos dara más de una grata sorpresa.Si tienes suerte y te topas con un Host al que su root no ha deshabilitado el puerto 79 estas de mucha suerte colega.... ya quedan pocos muy pocos host con este puerto habilitado, que de forma facilona nos da mucha informacion.Tal y como vimos antes , el añadir el numero de puerto cuando hacemos Telnet , diferencia la llamada al host en el que queremos entrar , de un Telnet normal.El puerto 79 nos llevara directamente al uso indiscriminado de este comando finger , que como ya te digo, es posible que no consigas nada por que , lo logico , es que lo hayan capado en la mayoria de los host.... pero por probar....

Realizar una llamada Telnet con el puerto 79 , y una vez realizada la conexión nos dara la posibilidad de tener informacion de los usarios que hay utilizando algun servicio de un PC determinado , con lo cual una orden del tipo:

finger [email protected]

Os daria la informacion que haya especifica del usario CaR19 , si esta activo en el host , si estuviera , su login , etc... si en cambio la opcion finger se hace directamente al host :

finger webstudio.net

Nos daria la informacion de los usuarios de dicho host.Especificamente como yo lo haria es: realizar un Telnet al host y al puerto 79 , y una vez la conexión abierta realizar un finger al User.

Otro puerto interesante pero obsoleto es el puerto 25 , donde se conecta con el puerto Email del host.Antes de aparecer en escena estos famosos Anonmail que , supuestamente, nos da anonimato total en el envio de Correo , usabamos el Telnet para entrar a saco en el host y , manualmente , comando a comando , realizabamos el envio de este tipo de correo.Ahora , como supongo que ya sabreis , el software de los Emailers a mejorado y es practicamente imposible pasar un Email sin que pillen algo en los encabezamientos, y es por ello , que se ha generalizado el uso de los Remailers, para direccionar correo, y el PGP para la encriptacion del mismo.(Thx JoTaeLe por lo enviado.... ya te contare algun dia...)

No obstante os voya a pasar todos los comandos finger y del Smtp por si os hace ilusion y teneis ganas de probar.........

Comandos finger

finger@

finger root

finger ftp

finger system

finger guest

finger bin

Son solo algunos , pero, como ya comente , se pueden probar muchos más pero la mayoria de los programas finger no os responderan nada... los sysadmi no querran ofrecer informacion a saco a los posibles visitantes....

Comandos Smtp

HELO + host [arrancas dentro del server]

MAIL FROM : [indicas aki la direccion Email que quieras]

RCPT TO: [direccion a quien lo envias]

DATA [introduces el texto ]

Si estamos dentro de un host y pulsamos help , ? o man , nos apareceran los

comandos especificos del host en el que estemos , no obstante , son todos muy

parecidos y basicamente se utilizan estos.Una cosita más , al introducir

el texto en DATA , el envio se realiza cuando introducimos un "."

al finalizar , más la tecla Enter.

De nuevo comento que esto para fascinar a las novietas ... bien... para algo

mas... cuidadin...

**************************************************************************************************DISCLAIMER:Toda

la informacion contenida es para uso y disfrute del que lo pille , que sea colega

y que no lo pase mucho.... que la peña no esta por la labor de ayudar,

mas bien de jod.....

Asi que ya sabeis uso educativo, no comercial , sin animo de estropear placas

en el cerebro X-DDDDDDDDDD ni na' por el estilo.

[^Cuidado ahí fuera...........^]

**************************************************************************************************

· Cómo se escanean puertos y qué se utiliza para ello

La base de hackear un ordenador la tenemos cuando encontramos los llamados

"puertos" del ordenador , abiertos , pero antes vamos a interpretar

lo que son puertos.

No sólo existe el puerto 80 en los ordenadores conectados a la Gran ReD

, cada server o Pc tiene multitud de puertos abiertos susceptibles de ser encontrados

y a la espera de recibir una señal para enviar algun dato.En esto se

basa el PORT SURFING , ya que utilizando una herramienta software , podemos

escanear todos los puertos de un ordenador y ver su estado.Imaginemos que tenemos

un ordenador que nos da la nariz que tiene un puerto abierto , o que tenemos

interes en saber algo sobre él , pero claro, como escaneas sus puertos

, uno a uno?, para esto existen herramientas ,alguna de las cuales vamos a utilizar

en este tramo.

Pero antes aún una lista de los puertos:

auth 113

conference 531

courier 530

daytime 13

discard 9

domain 53

echo 7

efs 520

exec 512

finger 79

ftp 21

hostnames 101

http 8000

ingreslock 1524

link 87

login 513

mtp 57

nameserver 42

netnews 532

netstat 15

nntp 119

pop2 109

pop3 110

qotd 17

remotefs 556

rje 77

sftp 115

shell 514

smtp 25

spooler 515

sunrpc 111

supdup 95

systat 11

telnet 23

tempo 526

time 37

uucp 540

uucp-path 117

whois 43

Bastantes no?, como habreis comprendido es casi imposible escanear de un solo ordenador todos sus puertos uno a uno , y es por esto por lo que nos va a ser de gran ayuda un port sniffer o port scanner.Normalmente si haces visitas a un ordenador via Telnet , pues no pasa nada , pero otra cosa es que nos pongamos insistentemente a machacar un ordenador y todos sus puertos.Los registros de estas visitas a puertos de un PC se almacenan en un archivo , y claro, o has previsto esta incidencia , o tu IP se queda con el culo al aire , por lo que cualquier SysAdmi del equipo escaneado podria llamar a tu proveedor , y avisarlo de la incidencia.No es lo comun pero te aviso , ocurre ; pero es más ,ocurre con algo tan sencillo como con el correo , o ¿pensabas que tu proveedor no tenia acceso a tu cuenta Email?... je je je chaval .....Tambien es cierto que algunos proveedores monitorizan la utlizacion de programas de este tipo , pero bueno, en general no es la regla , y de momento se preocupan más de otras cosas , como de que los novatos no consiguen hacer conexión a L@ ReD despues de haber pagado una buena pasta.....eso eso... llamad al 900 o al numero que sea y dad la paliza....

Evidentemente con estos programas realizaremos la forma más básica de escaneo de puertos , el llamado TCP connect scanning , con la llamada al sistema ajeno y la utilización del software abrimos conexiones a sus puertos, si el puerto esta escuchando , nos devolvera una respuesta de conexión conseguida y , cualquier otro caso nos dara a entender que no esta abierto o que no nos podemos conectar a él .Claro con este tipo de escaneos no necesitamos privilegios especiales y nuestra aliada es la velocidad, pero tenemos en contra que es facilmente detectable y los LOGS de las makinas atacadas daran un gran numero de conexiones y mensajes de error , desconectando automaticamente el puerto atacado.

Quiero con esto avisar que no es fácil; cada vez se preparan mejor los

sistemas ,tanto para defensa como para respuestas a los ataques.Pero.... y si

damos con una ?.... ahí esta la suerte del hacker y el saber hacer, y

la paciencia...

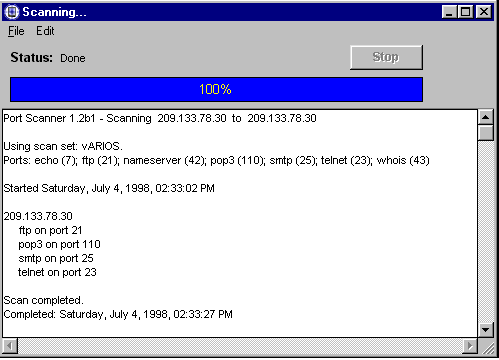

El primer software que analizaremos es el PORT SCANNER V.1.2b1 , muy sencillo

y facil de utilizar , y como no para Win95/98 , como veis estamos en la linea

de seguir este trabajo con las herramientas que nos han proporcionado, ni más

ni menos.El programita en cuestion debe estar en la zona de descarga de la pagina

del pRoYeKto , y aunque no os lo creais es Share , osea que el que quiera pagar

por el pues ya sabes , encima te enchironan... aunque igual KarlitoxZ os sorprende

con un serial o algo asi ;-DD

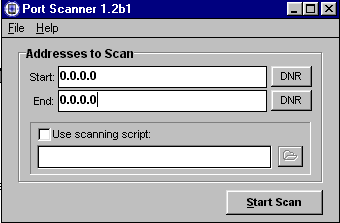

Al ejecutar la pantalla tenemos esto:

Podemos entonces hacer dos cosas , o introducir el DNS , es decir, el nombre

del ordenador a escanear , y pulsando en DNR nos lo convierte a IP numerica

o , darle un rango directamente de direcciones IP para que el comience a realizar

el escaneo de puertos.

Bien pero vamos por partes , ya sabemos la IP o DNS a escanear y tenemos que

marcarle los puertos que queremos que nos escanee.Es decir podemos asignarle

los uertos que consideramos importantes , ya que todos , como digo, son demasiados

y se haria interminable.

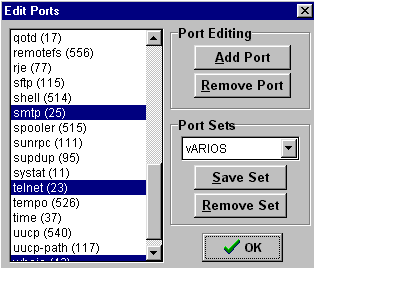

La pantalla al pulsar sobre el menu File y pulsar sobre Edit Ports es algo asi:

Podemos por lo tanto añadir puertos, si los hubiere y no estan aki, en Port sets , podemos poner una clave e introducir alli los puertos que consideremos importantes , y asi hacer un escaneo de unos puertos determinados o con Remove Set eliminar esa selección que hemos hecho.Bueno como se ve es fácil , y esta simple herramienta , como digo, lo unico que hace es averiguar si hay puertos abiertos o no.Pero vamos más adelante....

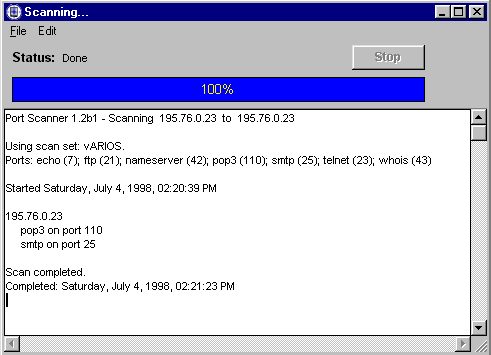

Seleccionamos una IP y un Set que hemos creado y que llamamos vARIOS , pulsamos

Start Scan en la ventana principal del programa y veriamos:

Umm , si nos fijamos al principio, nos da los datos introducidos para la operación,

esto es, la IP , el set utilizado,con los Puertos que hemos seleccionado en

él , la fecha en que realizamos la operación y la hora y, a continuación

nos mostrara las operaciones que ha realizado con los puertos y sus logros.

Por lo tanto vemos que esta IP (Que no es autentica..... quiero decir que la

he falseado.... asi que no seais Lamers y no lo hagais todos a ella....por que

existe...), vemos que voila : tenemos el puerto del correo PoP3 abierto , parece

que esta delante del FireWall y el smtp tambien.....

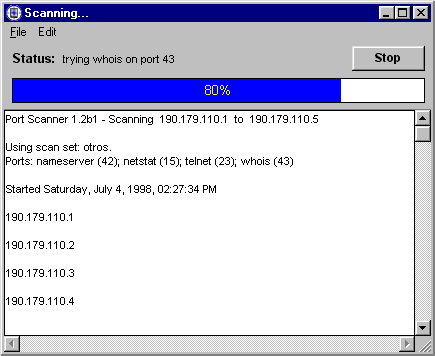

Si en cambio el scaneo lo hacemos de un rango de direcciones IP's veriamos algo como esto:

Donde como vemos arriba la informacion es el rango de IP's , fechas y demás mingadas ( ;-DD KarlitoxZ...) y a continuacion el escaneo de los puertos seleccionados en el Set y los resultados en cada uno de ellos.

Asi que en esta tercera parte , y para finalizar , tendriamos que decir que

una makina escaneada con resultados seria esto asi:

Vemos puertos abiertos importantes como el telnet , el ftp... ummmno esta mal,

pero claro y ahora? .....

Bueno pues tranquilidad , con esta herramienta de facil uso podeis empezar

a practicar el escaneo a puertos de servidores y PC's en L@ ReD , que para esta

tercera parte no ha estado nada mal NO?

Siguiente capitulo : conocer como viaja la información por L@ ReD , que

es TCP/IP y que es NetBios.

POR MOTIVOS OBVIOS TODAS LAS IP ,ASI COMO NOMBRES HAN SIDO FALSEADOS.CUALQUIER COINCIDENCIA .... ;-) YA SABEIS.Esto esta realizado con motivos puramente educativos y Bla Bla Bla....Cualquier uso , seguimiento o realizacion de cualquiera de las actividades reseñadas es pura y exclusivamente responsable el que las realiza , nos excluimos de cualquier responsabilidad, asi que ya sabeis:

^CUIDADO AHÍ FUERA....^